A Amazon Web Services (AWS) é a plataforma de computação em nuvem mais abrangente e amplamente adotada do mundo. Oferecendo mais de 200 serviços completos de datacenters globalmente, a AWS permite que milhões de clientes, incluindo startups, grandes empresas e órgãos governamentais, reduzam custos, ganhem agilidade e inovem mais rapidamente. A AWS oferece uma ampla gama de serviços, desde tecnologias de infraestrutura, como computação, armazenamento e bancos de dados, até tecnologias emergentes como machine learning, inteligência artificial, data lakes, análises e Internet das Coisas.

No entanto, existem riscos associados ao uso da AWS, como:

- A possibilidade de configurações incorretas que podem levar a vulnerabilidades de segurança;

- A dependência excessiva de um único provedor de nuvem;

- Desafios de conformidade com regulamentos específicos;

- Riscos de interrupções de serviço;

- E a necessidade de gerenciamento contínuo de segurança para proteger dados sensíveis.

É crucial que as organizações implementem práticas robustas de gerenciamento de riscos para mitigar esses desafios.

Riscos na AWS: os 10 riscos mais comuns

Estes são os 10 riscos mais comuns na AWS, baseados no OWASP Top 10 e em práticas de segurança na nuvem:

- Configuração incorreta;

- Falha no gerenciamento de identidade e acesso;

- Exposição de dados sensíveis;

- Controle de acesso ineficiente;

- Autenticação ineficiente;

- Injeção de código/dados maliciosos;

- Falhas de segurança em apis;

- Falha no gerenciamento de logs e monitoramento;

- Falta de segurança de rede;

- Falha no gerenciamento de vulnerabilidades.

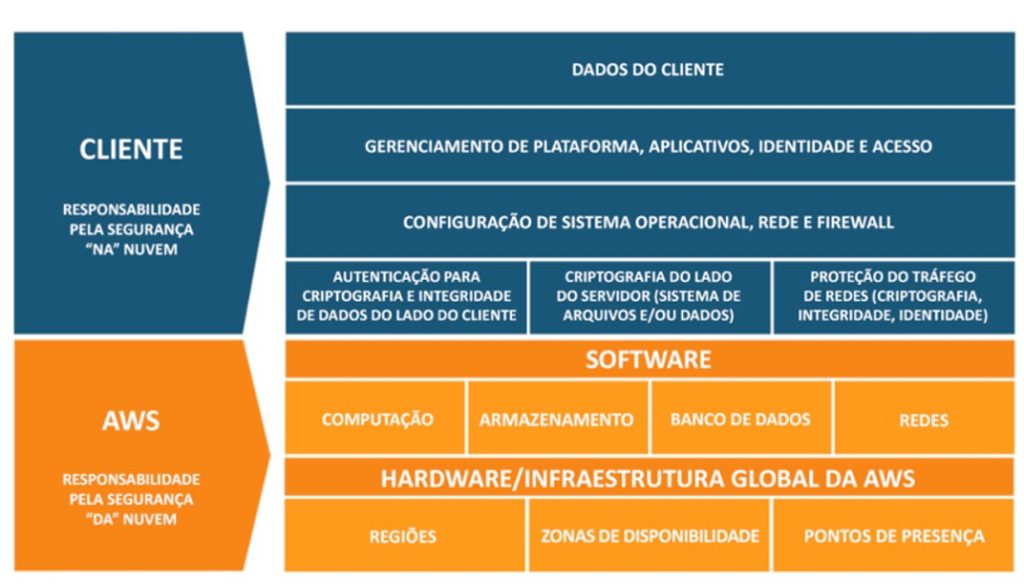

De quem é a culpa?

Como lidar com a nossa parte (a de cliente)?

Utilizando ferramentas de DLP, configuração de perímetro e acesso de menor privilégio, gestão de atualização e vulnerabilidade, avaliação de risco orientada ao negócio, proteção de dados sensíveis, criptografia em repouso e movimento, entre outros.

Exemplo de caso

Contexto

Uma empresa de médio porte de produção de sapatos artesanais resolve expandir sua atuação além do e-commerce para que seus exigentes clientes tenham a melhor experiência possível. Devido ao crescimento de sua estrutura, plataformas simplificadas de e-commerce não atendem mais o negócio e a demanda, exigindo a adoção de uma nuvem pública para a hospedagem destes novos desafios.

E a nuvem escolhida foi a AWS.

Realidade

É comum neste momento de transição que as empresas solicitem serviços para utilização de uma nuvem pública atentos apenas à infraestrutura, ou seja, “para funcionar”, sem qualquer preocupação de segurança.

Isto acarreta ambientes instáveis, suscetíveis a invasões, perda de dados, falta de confiabilidade na marca etc. Muitas das vezes esse impacto pode ser irreversível e custar a saúde da empresa.

Solucionando o gap de segurança

Para resolver esse problema, o que é possível fazer? Adotar políticas e procedimentos, profissionais capacitados e frameworks consolidados.

Políticas e procedimentos: política é fazer a documentação e validação dos processos. Ou seja, como as coisas devem ser feitas. Tudo assinado por diretores da empresa. E o procedimento nada mais é do que definir como a política será aplicada dentro da empresa.

Profissionais capacitados: profissionais que consigam navegar entre o técnico e consiga falar com o negócio.

Frameworks consolidados: são recomendações já testadas em diversos ambientes corporativos e que demonstram robustez e eficácia. Além disso, auxiliam no atendimento de diversas normas de segurança.

CIS: é um conjunto prescritivo, priorizado e simplificado de 18 práticas recomendadas que a empresa pode usar para fortalecer sua postura de segurança cibernética. Os controles críticos abordados no framework incluem pontos como inventário e controle de ativos corporativos, proteção de dados, até configuração segura de ativos e software corporativos e gerenciamento de contas, de controle de acesso, de vulnerabilidades e de log de auditoria.

NIST: consiste em padrões, diretrizes e práticas recomendadas que ajudam as organizações a melhorar seu gerenciamento de riscos de segurança cibernética. Foi pensado para ser flexível a ponto de se integrar aos processos de segurança existentes em qualquer empresa de qualquer setor. É um excelente ponto de partida para empresas que querem iniciar a implementação de segurança e gerenciamento de riscos.

MITRE ATT&CK: o termo ATT&CK em MITRE ATT&CK significa Adversarial Tactics, Techniques & Common Knowledge (táticas, técnicas e conhecimento comum do adversário). É uma base de conhecimento acessível e atualizada constantemente para modelar, detectar, prevenir e combater ameaças de cibersegurança com base nos comportamentos conhecidos dos cibercriminosos.

No RedTalks sobre o assunto, Roberto Paixão, consultor de segurança em nuvem na Redbelt Security, detalha o caso de uso usando um dos frameworks. Assista o trecho:

Processo de auditoria AWS

Auditar AWS é um processo sistemático que envolve a avaliação da segurança, conformidade e eficiência dos recursos na nuvem. Aqui está uma visão teórica de como realizar uma auditoria em AWS:

- Definir o escopo da auditoria;

- Planejar a auditoria;

- Coletar dados;

- Analisar os dados;

- Gerar relatórios;

- Implementar medidas corretivas;

- Melhores práticas.

Seguindo esses passos, você pode garantir que sua infraestrutura na AWS esteja segura, eficiente e em conformidade com as normas aplicáveis.

Se precisar de mais detalhes ou tiver alguma dúvida específica, estamos à disposição para falar sobre isso.

CSPM e os pontos positivos

- Visibilidade aprimorada: visão completa dos recursos e configurações na nuvem.

- Monitoramento contínuo: detecção e resposta rápida a ameaças.

- Automação de correções: correção automática de problemas de segurança.

- Conformidade com normas: garantia de conformidade com regulamentos de segurança.

- Redução de riscos: identificação e mitigação de riscos de configuração.

- Eficiência operacional: melhoria na eficiência ao automatizar tarefas de segurança

O episódio completo do RedTalks traz informações mais detalhadas sobre o assunto. Assista aqui: