O uso de etiquetas no Microsoft Defender for Endpoint é uma funcionalidade que permite que você alcance um alto nível de controle sobre os dispositivos os quais você gerencia. Esta publicação explica passo a passo de como automatizar e otimizar o processo de atribuição de Tags em dispositivos da sua organização. Ao final da leitura, você vai saber como usar as etiquetas de maneira simplificada e inteligente para filtrar e agrupar dispositivos e para implementar controle de acesso baseado em função (RBAC).

Para isso,usaremos os seguintes serviços e ferramentas:

- Gerenciador de endpoints (Intune);

- Defenderpara Endpoint (portal MDE);

- Azure AD;

- Correção proativa;

- PowerShell.

1. O que são Tags

No Portal Microsoft Defender for Endpoint (MDE), é possível filtrar e agrupar recursos com base em etiquetas, ou Tags, atribuindo funções. Por exemplo, dispositivos podem ser identificados com etiquetas de acordo com sua localização geográfica, carga de trabalho específica ou ambiente no qual ele está inserido. Um ponto de atenção é que as etiquetas são inseridas em texto puro. Portanto, não é recomendado atribuir um valor confidencial a elas.

2. Por que você deveria utilizá-las

Aqui estão listados os principais benefícios no uso das Tags:

- Visualizar e apresentar de forma organizada uma lista de dispositivos criada a partir de um critério comum (cargo, função, região geográfica, ambiente de trabalho etc.);

- Isolar ativos críticos dos outros dispositivos;

- Aplicar permissões RBAC a grupos e grupos de dispositivos;

- Melhorar a visibilidade no inventário e nos dashboards de vulnerabilidades;

- Filtrar ativos que estão momentaneamente fora de uso e exclui-los dos relatórios de ameaças e vulnerabilidades.

3. Configurando a Tag

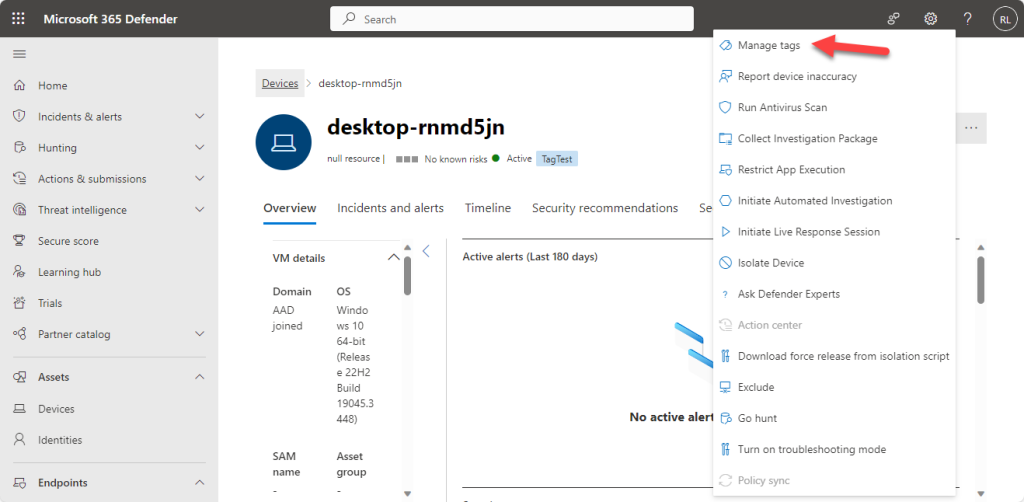

Existem várias formas de atribuir Tags a um dispositivo. É possível, inclusive, atribui-las manualmente usando o portal de segurança da Microsoft. Em “Devices”, selecione o dispositivo que deseja identificar e clique em “Manage Tags”.

Mas para quem tem um parque grande de dispositivos para gerenciar, um procedimento manual se torna penoso. Nesse caso, o ideal é automatizar, configurando a etiqueta via Intune. Isso pode ser feito através de um Perfil de Configuração ou de uma Remediação Proativa. Ambos os métodos são eficazes.

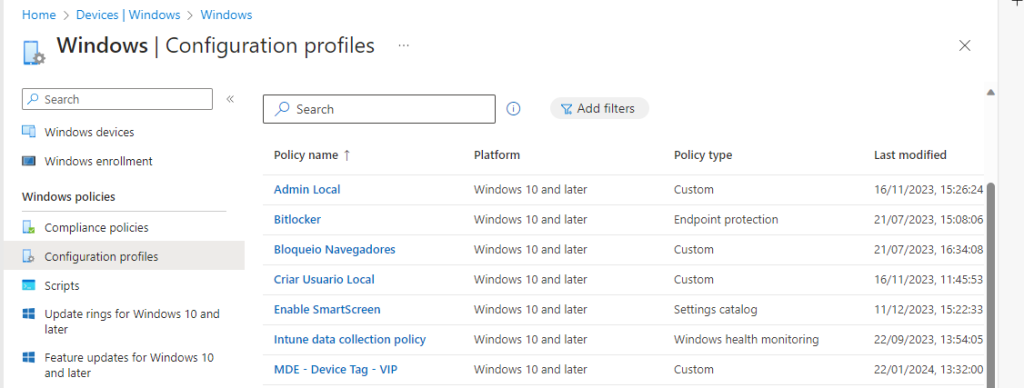

3.1. Perfil de configuração pelo Intune

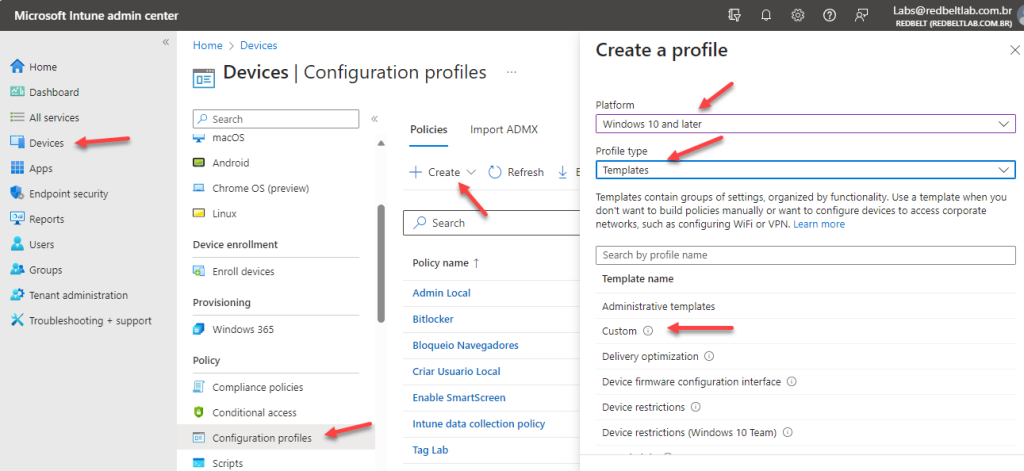

Navegue até o portal endpoint.microsoft.com > dispositivos > Perfis de configuração > Criar perfil.

- Em plataforma, selecione Windows 10 e posterior

- Em tipo de perfil, selecione modelos > Personalizado.

Defina um nome para o perfil de configuração e em seguida escreva uma breve descrição. Quando finalizar, clique em avançar.

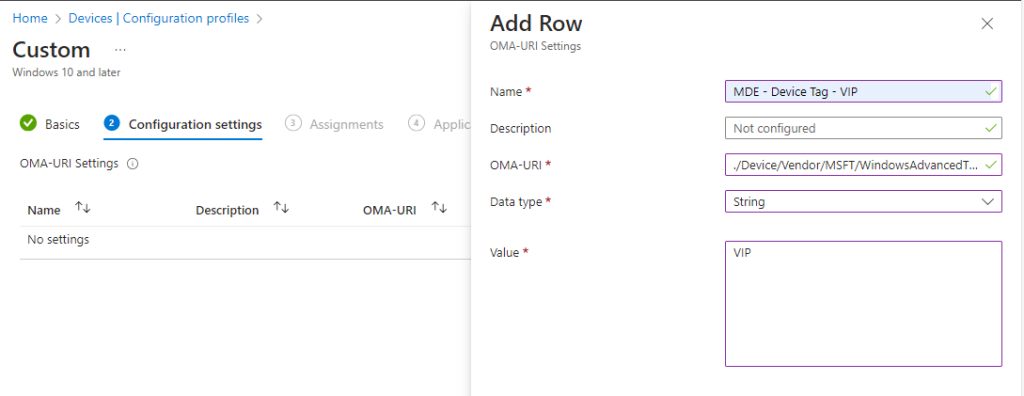

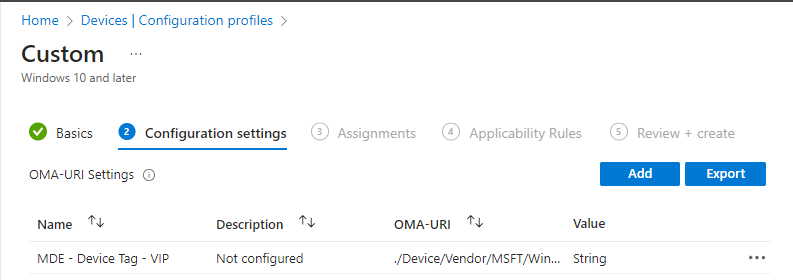

No campo “OMA-URI”, adicione o valor em negrito:

./Device/Vendor/MSFT/WindowsAdvancedThreatProtection/DeviceTagging/Group

No campo “Data type”, coloque String.

Em “Value”, insira o nome da Tag que deseja atribuir ao dispositivo Windows.

Clique em Salvar.

A configuração deve parecer com esta:

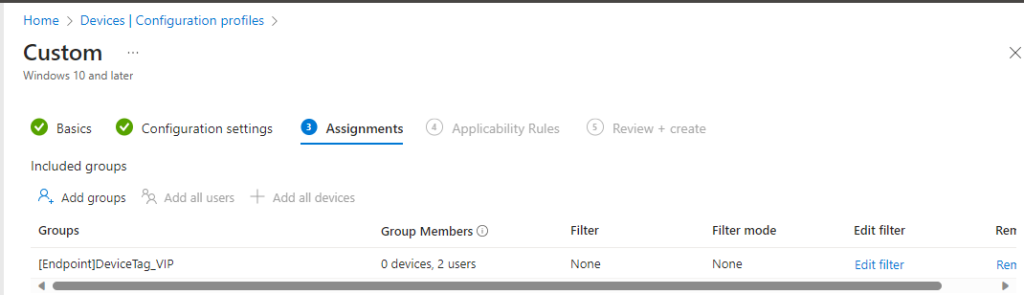

Depois disso, adicione o grupo no qual a Tag será adicionada.

Clique em avançar, revise a configuração e clique no botão “Create Profile”.

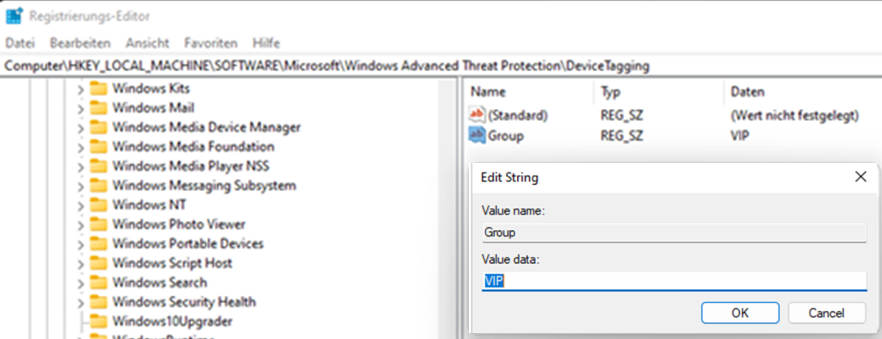

A Tag será configurada na próxima vez em que o dispositivo fizer contato com o Intune e sincronizar os perfis de configuração. Você consegue visualizar a Tag na máquina através do editor de registros:

HKLM:\SOFTWARE\Policies\Microsoft\Windows Advanced Threat Protection\DeviceTagging

3.2. Remediação Proativa

Remediações proativas são um par de scripts usados para detectar e remediar um problema em uma máquina. O primeiro script executa uma consulta em seus endpoints que retorna com um código de saída de sucesso ou falha. Esse script é chamado de script de detecção.

Um código de saída bem-sucedido é relatado no portal Intune como “Sem problema” e nada mais é executado.

Um código de saída com falha indica que há algum problema com a lógica de detecção ou remediação. Caso uma falha seja relatada, o segundo script – chamado de script de remediação – será executado para corrigir o problema e garantir que o script de detecção retorne como bem-sucedido nas próximas vezes.

Os pré-requisitos para a execução de scripts de remediação em dispositivos, seja por meio do Intune ou do Configuration Manager, são os seguintes:

1 – Os dispositivos devem estar registrados no Azure AD (Active Directory) ou serem registrados híbridos no Azure AD, atendendo a uma das seguintes condições:

- Serem gerenciados pelo Intune e executarem uma edição Enterprise, Professional ou Education do Windows 10 ou posterior.

- Serem dispositivos co-gerenciados executando o Windows 10, versão 1903 ou posterior.

- Para dispositivos com versões anteriores do Windows 10, a carga de trabalho de aplicativos do cliente deve ser direcionada para o Intune (aplicável apenas até a versão 1607).

2 – Licenças são necessárias para usuários dos dispositivos e devem atender a um dos seguintes requisitos:

- Licença Windows 10/11 Enterprise E3 ou E5 (incluída nos planos Microsoft 365 F3, E3 ou E5).

- Licença Windows 10/11 Education A3 ou A5 (incluída nos planos Microsoft 365 A3 ou A5).

- Acesso de desktop virtual (VDA) do Windows 10/11 por usuário é necessário para dispositivos que acessam desktops virtuais.

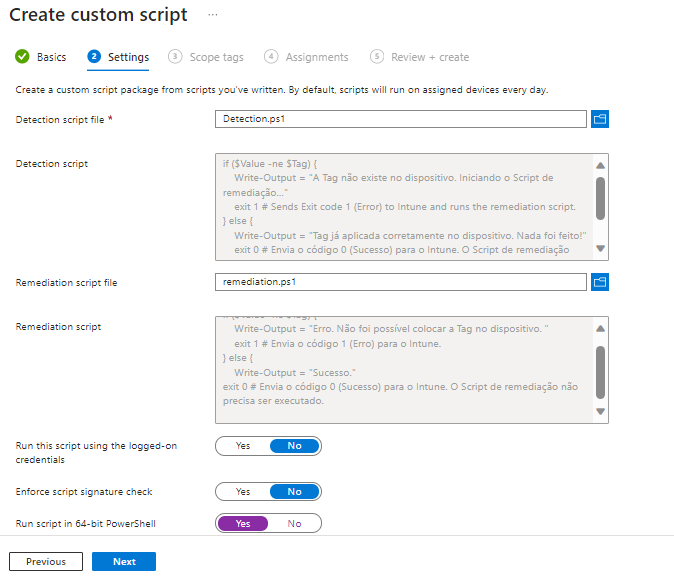

3.2.1. Script de Detecção

Definindo os parâmetros:

- $Path = “HKLM:\SOFTWARE\Policies\Microsoft\Windows Advanced Threat Protection\DeviceTagging” (não altere nada aqui)

- $Tag = Coloque entre aspas o nome da Tag que deseja inserir. Por exemplo “VIP”• $Name = “Group” (não altere nada aqui)

- $Value = (Get-ItemProperty $Path).Group

Copie o Script abaixo, adicione as informações solicitadas e salve-o com extensão ps1.

if ($Value -ne $Tag) {

Write-Output = “A Tag não existe no dispositivo. Iniciando o Script de remediação…”

exit 1 # Sends Exit code 1 (Error) to Intune and runs the remediation script.

} else {

Write-Output = “Tag já aplicada corretamente no dispositivo. Nada foi feito!”

exit 0 # Envia o código 0 (Sucesso) para o Intune. O Script de remediação não precisa ser executado.

}

3.2.2. Script de Remediação

Definindo os parâmetros:

- $Path = “HKLM:\SOFTWARE\Policies\Microsoft\Windows Advanced Threat Protection\DeviceTagging” (não altere nada aqui)

- $Tag = Coloque entre aspas o nome da Tag que deseja inserir. Por exemplo “VIP”

- $Name = “Group” (não altere nada aqui)

- $Value = (Get-ItemProperty $Path).Group

Criando o registro: New-Item -Path $Path -Force

Criando e colocando o valor da chave($Tag): Set-ItemProperty -Path $Path -Name $Name -Value $Tag -Force

Copie o Script abaixo, adicione as informações solicitadas e salve-o com extensão ps1.

if ($Value -ne $Tag) {

Write-Output = “Erro. Não foi possível colocar a Tag no dispositivo. ”

exit 1 # Envia o código 1 (Erro) para o Intune.

} else {

Write-Output = “Sucesso.”

exit 0 # Envia o código 0 (Sucesso) para o Intune. O Script de remediação não precisa ser executado.

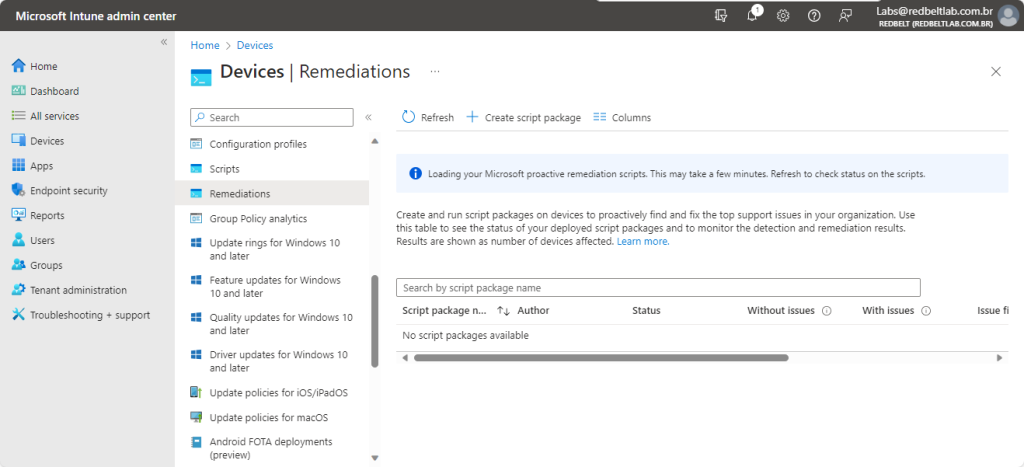

3.3. Criar um pacote de remediações proativas

Acesse o portal https://endpoint.microsoft.com > Devices > Remediation

Clique em “Create script package” e dê um nome para o processo.

Na próxima tela, escolha os dois arquivos .ps1 que foram criados e selecione “Run script in 64-bit PowerShell”

Avance e insira o grupo do Azure AD onde os dispositivos estão. O deploy será realizado e as máquinas receberão a Tag independentemente do método utilizado.

4. Deletando Tags dos dispositivos

Caso você tenha atribuído uma Tag manualmente, é possível deletá-la através do portal. Se você configurou via registro, é preciso deletar o conteúdo da chave e não só removê-la do Portal.

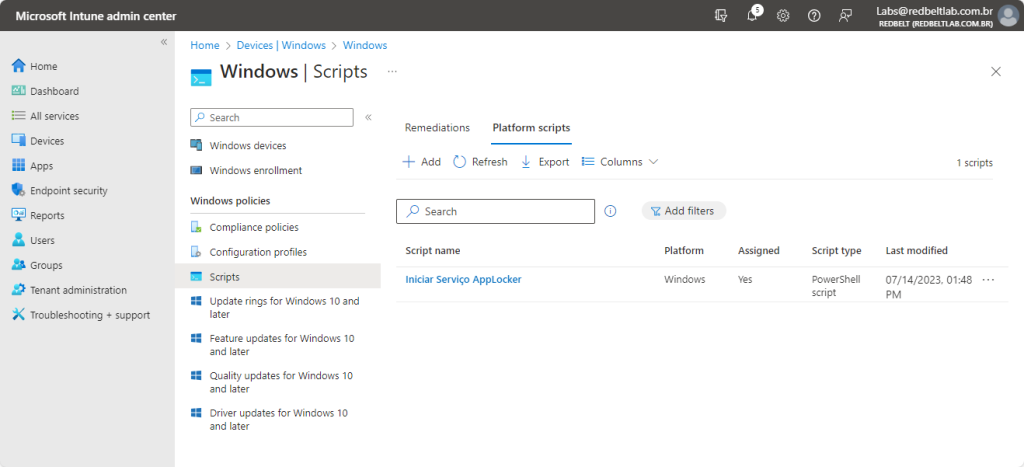

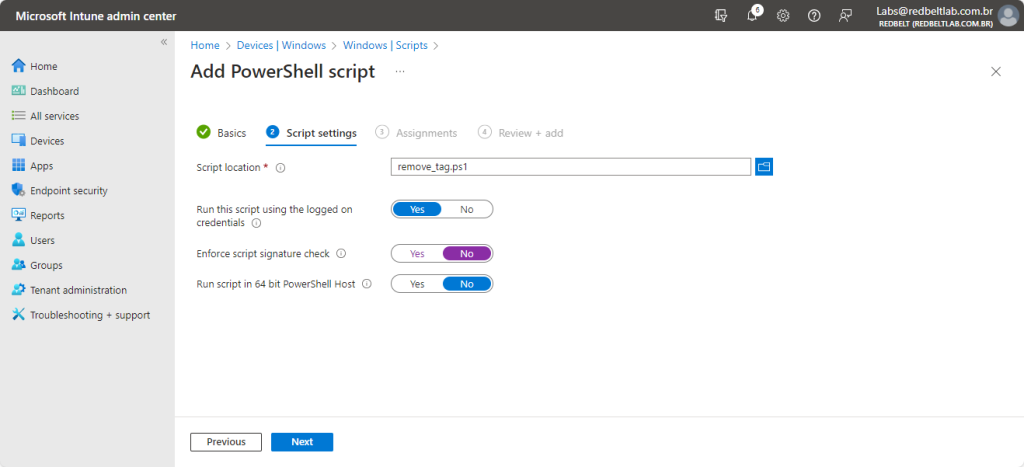

Para o segundo caso, vamos criar uma configuração de Script dentro do Intune.

Primeiro, copie o código abaixo, inclua as informações necessárias e salve-o como .ps1:

Set-ItemProperty -Path $Path -Name $Name -Value $Tag -Force

Sendo que:

- $Path = “HKLM:\SOFTWARE\Policies\Microsoft\Windows Advanced Threat Protection\DeviceTagging” (não mude nada aqui)

- $Tag = “” (o valor deve ser em branco para apagarmos)

- $Name = “Group” (não mude nada aqui)

Com ele salvo, vá até https://endpoint.microsoft.com > Devices > Windows > Script e selecione “Plataform Script”.

Dê um nome e uma descrição e insira o Script criado para deletar a Tag.

Adicione o grupo do Azure AD onde estão os dispositivos os quais deseja tirar a Tag.

5. Criando um grupo de dispositivo

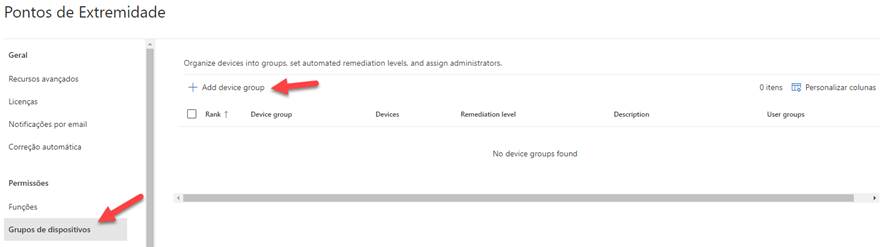

Agora conseguimos seguir para criação de grupo de dispositivos. Navegue até a página security.microsoft.com e selecione configurações > ponto de extremidade > Grupos de dispositivos.

Adicione um grupo de dispositivos.

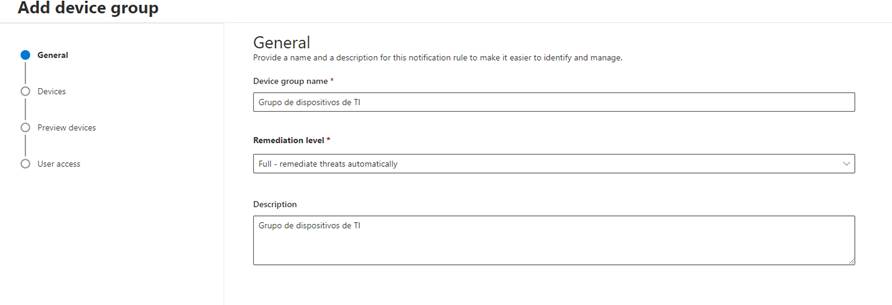

Forneça o nome do grupo de dispositivos, seguido do nível de correção e da descrição.

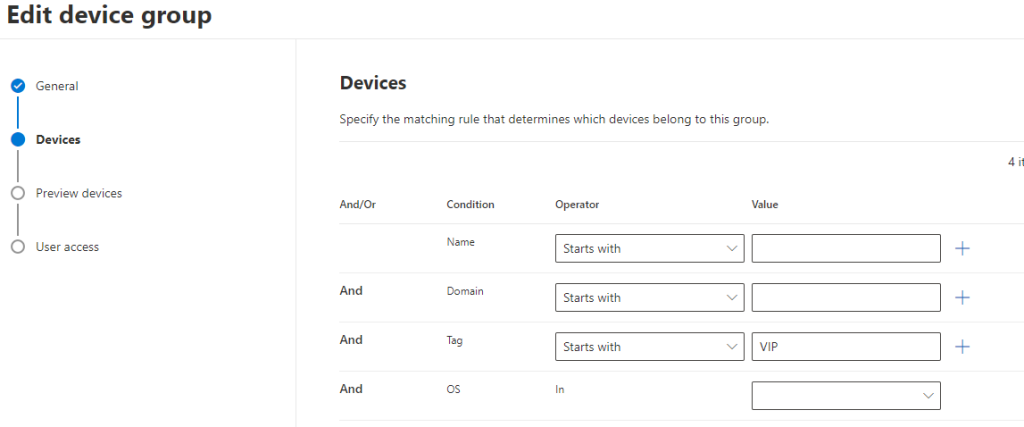

Na tela seguinte, insira a Tag que foi criada.

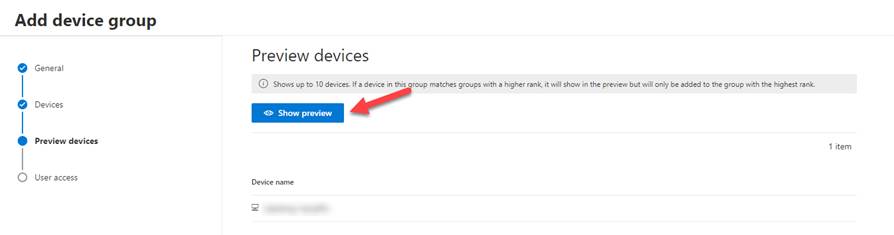

Ao avançar, clique em “Show preview” para visualizar todos os dispositivos cuja Tag foi aplicada.

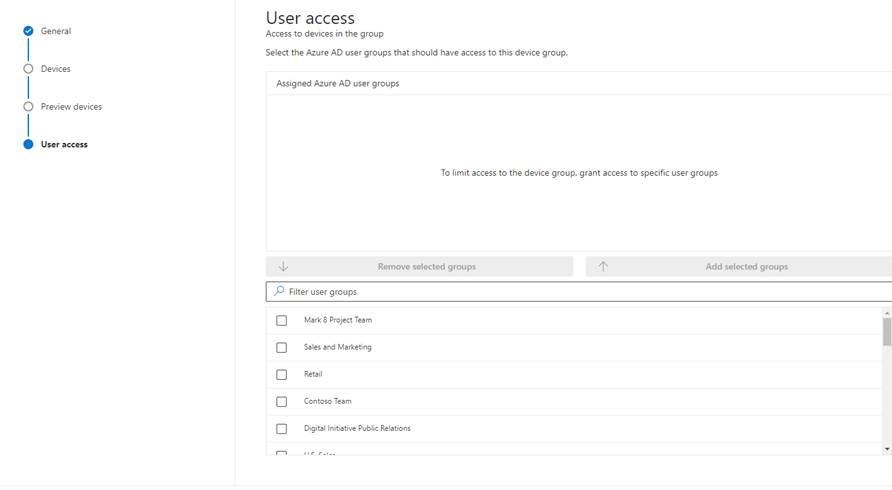

Na última tela, defina quais usuários poderão ver e atuar nesses dispositivos pelo portal do Defender.

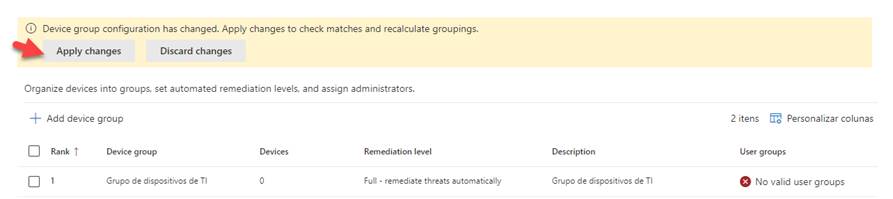

Depois de finalizar, você receberá a notificação “a configuração do grupo de dispositivos foi alterada. Aplique as alterações para verificar correspondências e recalcular agrupamentos”.

Clique em “Apply changes”.

6. Filtrando dispositivos pela Tag

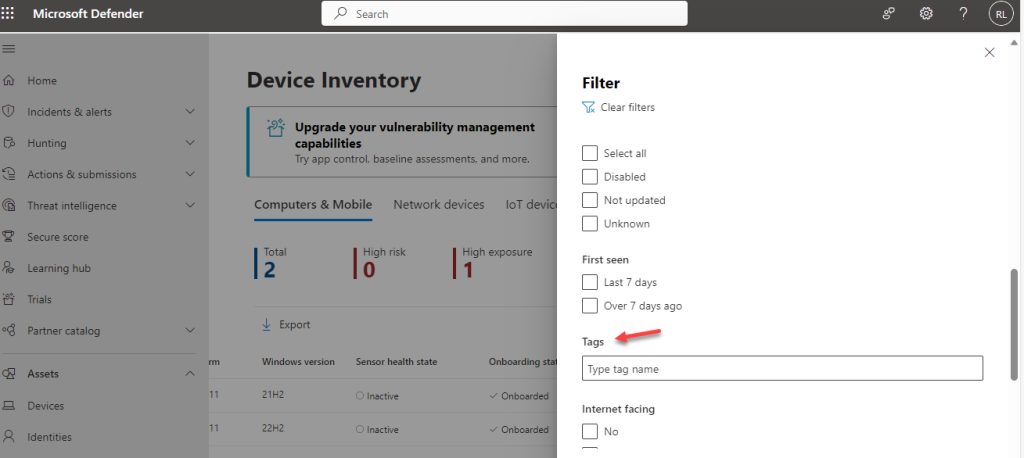

Agora você consegue identificar e encontrar informações de subconjuntos de dispositivos em seu ambiente. Para fazer isso, vá para o inventário de dispositivos no portal MDE e clique no botão “Filtrar”. Ao rolar para baixo, você terá a possibilidade de digitar o nome de uma etiqueta específica, que resultará na exibição exclusiva de dispositivos que possuem tal etiqueta.

O uso de Tags provou ser uma funcionalidade poderosa e versátil no Microsoft Defender for Endpoint (MDE), que oferece a capacidade de organizar, filtrar e gerenciar dispositivos de forma eficiente, tornando a administração de grandes ambientes de TI mais simples e eficaz.

Para saber mais sobre como usufruir melhor de ferramentas da Microsoft e otimizar a segurança em nuvem da sua organização, acesse nosso blog: https://www.redbelt.com.br/blog

Thiago Barbosa, consultor de Segurança em Nuvem